OCULTAR CARPETA CON DOS

Cuando usted tiene un archivo o una carpeta que no quiere que nadie vea, lo más fácil y

a la mano es ver las Propiedades de ese elemento (archivo/carpeta) y marcar la

propiedad “Oculto”, actualizar la vista presionando F5 y listo! desaparecían de

Windows, o mejor dicho: se ocultan.

Pero ese método no es tan seguro ni tan importante puesto que cualquier usuario que

acostumbre a andar hurgando de todo en un sistema Windows simplemente irá ¡a las

“Opciones de Carpeta” del panel de control o al menú Herramientas > Opciones de

Carpeta para marcar “Mostrar todas las carpetas y Archivos Ocultos y hacer visibles

todos los archivos ocultos del sistema.

Otra forma mas fácil serla usar uno de los programas comerciales para proteger archivos

y carpetas y seleccionar los archivos necesarios y vuala ¡!! Todo listo y protegido, pero

particularmente yo no soy amante de los programas que acostumbran a residir en

memoria todo el tiempo, así que, esta es mi manera de hacerlo.

Un archivo o carpeta en Windows posee varios atributos en sus propiedades, los cuales

pueden considerarse como activos o no activos. Estos atributos son Archivo, Oculto, y

Saló lectura. De hecho que existen otros atributos que no traerá© a cuenta debido a que

no es el objetivo detallar todos y cada uno de ellos aunque se dará© una breve

explicación al respecto.

Cada archivo posee estos atributos los cuales representan un BIT de datos en cada uno

de ellos. Supongamos que este BIT es algo así como “Existe/No existe”, entonces

cuando nosotros vamos a las propiedades de un archivo/carpeta y marcamos cada uno

de los atributos estamos modificando ese BIT.

Ahora.. yendo al grano sobre lo que se trata este articulo, vamos a tomar en cuenta un

atributo que no aparece en las propiedades el cual es llamado “Atributo de Sistema” el

cual poseen normalmente solo los archivos importantes para el mismo sistema operativo

Windows, y que no aparecen aun al mostrar los archivos ocultos por esa misma razón.

Lo que vamos a hacer es darle el atributo de “Archivo de Sistema” al archivo/carpeta

que vamos a ocultar e incluso el atributo oculto.

Estos atributos por lo general solo se puedes establecer mediante una ventana de

comandos de MS-DOS haciendo uso del programa Attrib.exe. Este pequeño programa

es la versión rudimentaria de algunas de las características de la ventana actual de

Propiedades de Archivo en Windows, y que sirve para establecer los atributos mediante

los modificadores mas (+) y menos (-) y los Switches H (de Hiden-Oculto), R (de Read

Only), A (de Archivo) y S (de Sistema).

Aclaro lo anterior porque hoy en DIA, casi nadie se acuerda de que antes de que

existieran las ventanas y tanta monería de Windows, todo se hacia en una terminal de

comandos.

Supongamos en que en la unidad C: vamos a crear una carpeta llamada “abc” a la cual

le vamos a dar el atributo de sistema para efectos de poderla ocultar, así que en una

ventana de comandos vamos a escribir esto:

attrib +s +h C:\abc

Lo mismo para un archivo:

attrib +s +h C:\MiArchivo.zip

Lo que hemos hecho es asignarle el atributo de “Sistema” y “Oculto” a lo anterior,

agregando el modificador (+) al archivo/carpeta. Al hacer esto le hemos dicho a

Windows que oculte esos archivos porque son supuestamente de “sistema”, aunque solo

te diré que recuerdes bien el nombre y la ubicación a lo que le asignes este atributo para

poder quitárselo cuando ya no lo necesites anteponiendo el modificador (-) a la letra

“S”, así por ejemplo:

attrib -s -h C:\abc

Lo mismo para un archivo:

attrib -s -h C:\MiArchivo.zip

Ejemplo:

Aunque esto no es la gran cosa (si es que esperabas mas) te dirá que es un método fácil

y rápido, y que ubicando dichos elementos en un carpeta de poco acceso por parte de

una persona normal será un tanto difícil de encontrar.

Si una persona se le ocurre ir a las propiedades de carpeta y quitar la marca de

verificación a “Ocultar archivos protegidos del sistema operativo (recomendado)” pues

podrá ver esos archivos marcados como de sistema y ocultos, pero si nadie sabe lo que

has hecho para ocultarlos.. despreocúpate, puesto que ni al efectuar una búsqueda

normal van a aparecer.

Ahora antes de finalizar este tema dará una pequeña explicación: Si has ocultado una

carpeta mediante este todo y no quieres estar quitando los atributos cada vez que quieras

abrir dicha carpeta solo digita en la barra de dirección de cualquier ventana en donde

estas:

C:\abc y ver que de inmediato aparecerá el contenido de esa carpeta. La ruta puede

variar según el lugar donde hayas puesto la carpeta oculta, y además Windows quita el

historial de archivos y carpetas de sistema cada vez que se reinicia.

Información sobre el atributo “Archivo”:

El atributo archivo representa a aquellos archivos que han sido modificados en algún

momento ya sea por el usuario o programa, este atributo incluye a las carpetas.

Normalmente siempre esta marcada esta casilla debido al constante uso que se le da a

los archivos y carpetas, para ilustrarte mejor sobre esto, has click sobre las propiedades

de un archivo de texto plano cualquiera y desmarca el atributo “Archivo”, luego da clic

en Aceptar y vuelve a ver las propiedades del mismo archivo. Ver que el atributo

“Archivo no aparece modificado puesto que después que desmarcaste dicho archivo ya

no volviste a modificar. Ahora abre ese mismo archivo de texto, agrega una letra,

guárdalo y ciérralo, y ve a ver de nuevo las propiedades del mismo y veras que

automáticamente aparece marcado otra vez.

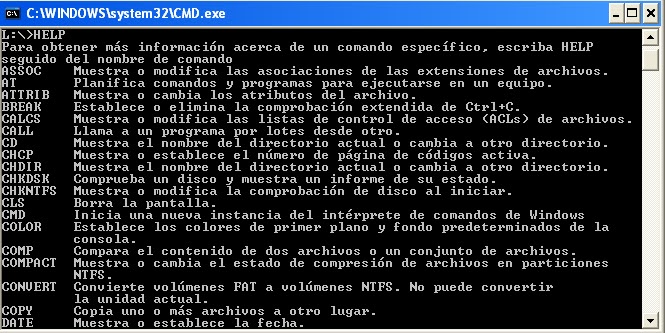

Imagen de la ayuda del comando ATTRIB: